![]() Les effets sont également visibles dans les spécifications des composants, car l’utilisation des composants à la périphérie exige une fiabilité beaucoup plus grande, une maintenance facile et une disponibilité étendue. La protection et la sécurisation des données traitées par les serveurs de périphérie jouent également un rôle clé. Article base sur les informations d’AMD Embedded Solutions.

Les effets sont également visibles dans les spécifications des composants, car l’utilisation des composants à la périphérie exige une fiabilité beaucoup plus grande, une maintenance facile et une disponibilité étendue. La protection et la sécurisation des données traitées par les serveurs de périphérie jouent également un rôle clé. Article base sur les informations d’AMD Embedded Solutions.

Le cloud permet aux entreprises de traiter les plus gros volumes de données avec une puissance de calcul évolutive presque infinie. Mais pour cela, les données doivent d’abord être transférées vers le cloud depuis l’endroit où elles sont collectées. Cependant, dans toute une série de cas d’utilisation, il n’est pas possible de se connecter au cloud et d’utiliser la capacité des serveurs. Il y a plusieurs raisons à cela. Les commandes en temps réel utilisées dans les véhicules autonomes, les systèmes de circulation intelligente ou les usines numériques nécessitent une latence aussi faible que possible pour réagir dans des délais définis. Un long détour par le cloud n’est pas une option dans ces circonstances. Et ce, non seulement parce que le risque de retard des données augmente avec les distances, mais aussi parce que les risques de perturbations imprévues ou malveillantes dans la connexion de données sont plus élevés.

Un autre problème fréquent est la bande passante limitée, qui restreint le transport des données sur les infrastructures de réseau existantes ou celles qui doivent être étendues. Ce problème touche tous les scénarios techniques dans lesquels de grandes quantités de données sont collectées par de nombreux capteurs en un temps relativement court, c’est-à-dire de larges pans de l’IoT industriel. L’envoi de volumes extrêmement importants de données brutes à traiter dans le cloud n’est pas économiquement viable dans de nombreux cas ; les coûts de transmission et les investissements supplémentaires dans la connectivité et l’infrastructure sont tout simplement trop élevés. Certaines entreprises reculent également devant les risques liés à l’envoi de leurs données sur Internet.

En résumé, une structure de cloud "classique" n’est pas adaptée, ou seulement partiellement adaptée, pour répondre aux exigences d’une digitalisation qui progresse rapidement avec une augmentation exponentielle de la quantité de données collectées, qui doivent être traitées de manière aussi rapide, fiable, sûre et efficace que possible selon l’application.

La solution consiste à déployer de la puissance de calcul sous la forme de serveurs en périphérie afin que les données brutes collectées puissent être traitées localement. Cela garantit la possibilité de contrôler sans délai les processus les plus critiques en termes de temps. Lorsque la technologie des serveurs de plus en plus puissants est déplacée vers la périphérie, cela a également un impact sur l’infrastructure locale et l’administration du réseau, car les serveurs de périphérie sont également responsables de l’orchestration des réseaux locaux. Par conséquent, des systèmes puissants pour la virtualisation des fonctions réseau (NFV) et la mise en réseau définie par logiciel, qui étaient initialement utilisés principalement au niveau des opérateurs ou des fournisseurs, sont désormais également nécessaires dans l’environnement industriel. Ils peuvent être conçus sous la forme d’appareils robustes autonomes ou consolidés directement sur des serveurs périphériques en tant que systèmes virtualisés.

Les serveurs de périphérie doivent toutefois répondre à des exigences sensiblement différentes, car les environnements entièrement climatisés comme ceux des datacenters sont une exception rare en périphérie. Au contraire, les serveurs de périphérie doivent être suffisamment robustes pour fonctionner de manière fiable, même dans des environnements difficiles où les vibrations et les fluctuations de température élevées ou rapides sont courantes, comme c’est le cas dans les usines, par exemple. Comme ces systèmes sont généralement censés fonctionner pendant de longues périodes, la disponibilité à long terme des composants importants des serveurs périphériques, comme par exemple les processeurs, joue un rôle essentiel. Les développeurs de serveurs périphériques ont donc tout intérêt à faire confiance aux fabricants de CPU qui fournissent des processeurs pour serveurs sur une très longue durée de disponibilité.

Un autre aspect qui est encore plus important à la périphérie du réseau que dans un datacenter fermé et physiquement isolé est la sécurité des données, et ce à plusieurs niveaux. D’une part, les données traitées en périphérie sont plus sensibles aux attaques directes (attaques par canal latéral), car l’emplacement du serveur est généralement plus éloigné. En tant que (nouveaux) noeuds de réseau, les serveurs de périphérie ont également au moins un pied dans le camp du réseau étendu, ce qui les rend tout aussi exposés aux attaques directes d’Internet que les serveurs des datacenters.

Un autre défi consiste à faire fonctionner différents systèmes et applications - par exemple, ceux de plusieurs clients ou prestataires de services - de manière sécurisée et séparée sur le même serveur et processeur périphérique. Cela fait de chacun de ces serveurs virtuels, jusqu’à l’hyperviseur lui-même, une surface d’attaque potentielle à partir de laquelle il est possible d’infiltrer ou de manipuler d’autres machines virtuelles, ou simplement de voler des données. Il est donc nécessaire de disposer de plates-formes CPU embarquées robustes et puissantes, dotées de fonctions de sécurité efficaces renforcées par le matériel, qui protègent contre les nombreux vecteurs d’attaque - y compris les célèbres attaques par canaux auxiliaires - par le biais de travaux et de l’application des API de sécurité fournies par le fabricant. AMD a déjà intégré les fonctions de sécurité nécessaires dans l’architecture de base de ses processeurs EPYC basées sur le x86 et les propose également pour ses processeurs AMD EPYC Embedded, qui sont particulièrement bien adaptés en tant que CPU pour serveur pour fonctionner dans des environnements périphériques difficiles.

Avec les séries de processeurs pour serveurs AMD EPYC Embedded 3000 et AMD EPYC Embedded 7001 et 7002, AMD étend l’application de sa microarchitecture "Zen" aux serveurs, réseaux et dispositifs de stockage de périphérie industrielle. Les développeurs de systèmes peuvent bénéficier des mêmes avantages qui ont fait le succès des processeurs AMD EPYC dans les datacenters, avec en plus une disponibilité accrue et, dans certains cas, une robustesse nettement supérieure. Il convient de noter en particulier les fonctions de sécurité intégrées de niveau datacenters qui assurent la meilleure protection possible des données traitées, même au-delà des environnements confinés des datacenters et dans des endroits difficiles à surveiller. Le fabricant a intégré plusieurs fonctions de sécurité convaincantes dans l’architecture matérielle des processeurs EPYC. L’élément central et la chaîne de confiance est le processeur sécurisé dédié d’AMD. Il fournit les différentes fonctions de sécurité avec des clés AES 128 qui ne peuvent pas être lues par un logiciel, par exemple via un hyperviseur, et qui ne sont même pas connues du CPU lui-même.

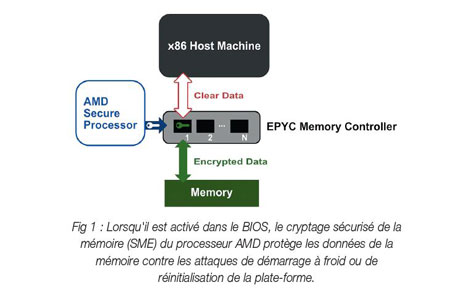

Le cryptage sécurisé de la mémoire (SME), qui repose sur ces clés AES 128 bits sécurisées, peut être facilement activé via les paramètres du BIOS. Si le SME est activé, le contrôleur de mémoire encode automatiquement tous les contenus stockés dans la mémoire via une clé AES- 128 attribuée par le coprocesseur. Cela permet de protéger efficacement les données de la mémoire de travail et du cache contre les attaques par démarrage à froid ou par réinitialisation de la plate-forme - des menaces qui peuvent certainement se produire en périphérie.

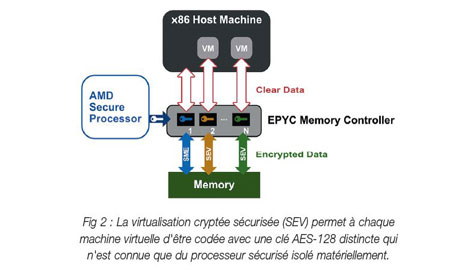

Le processeur sécurisé d’AMD génère également les clés AES pour la virtualisation cryptée sécurisée (SEV). Cela permet à chaque machine virtuelle sur les CPU EPYC d’être chiffrée avec sa propre clé unique, connue uniquement du processeur sur lequel la machine virtuelle fonctionne. Même si une machine virtuelle a été compromise, l’attaquant ne peut pas accéder au contenu des autres machines virtuelles. Et le gestionnaire de clés isolé matériellement ne le peut pas non plus.

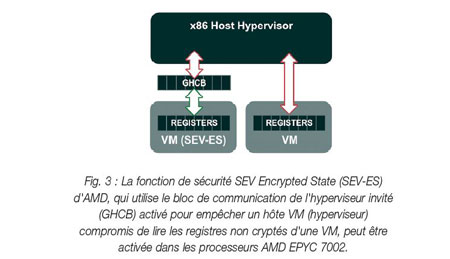

En activant un module supplémentaire, les processeurs AMD EPYC de deuxième génération de la série AMD EPYC 7002 peuvent également chiffrer le registre que l’hyperviseur attribue à une VM. Cette fonction, qu’AMD appelle SEV Encrypted State (SEV-ES), utilise un bloc de communication de l’hyperviseur invité (GHCB). Il empêche les données des registres du CPU d’être visibles pour d’autres composants logiciels, tels que l’hyperviseur. Même si l’hyperviseur lui-même est compromis, il ne peut pas accéder au contenu de la mémoire de la VM, car le GHCB ne fournit des contenus chiffrés qu’en réponse à des demandes.

Il est important de souligner que le cryptage sécurisé de la mémoire d’AMD est un paramètre par défaut. AMD SEV et SEV-ES, quant à eux, nécessitent une activation dans le système d’exploitation et l’hyperviseur invités. Cependant, aucune modification n’est nécessaire dans les applications réelles. Ainsi, si l’hyperviseur et le système d’exploitation prennent en charge la virtualisation cryptée sécurisée, l’application du client peut tirer pleinement parti de ces fonctions de sécurité.

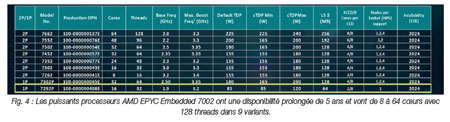

AMD propose aux OEM un choix de trois séries EPYC embarquées pour concevoir des applications de serveurs périphériques sécurisés. Ces trois séries couvrent toutes les exigences de performance et tous les objectifs d’application possibles. Les derniers membres de la famille sont les processeurs de la série AMD EPYC Embedded 7002. Ils sont disponibles en neuf classes de performance différentes, offrant toutes une disponibilité à long terme de 5 ans, et vont de l’AMD EPYC Embedded 7262 à huit coeurs avec une vitesse d’horloge maximale de 3,4 GHz et un TDP de 155 W, au processeur AMD EPYC Embedded 7662 Zen 2 à 64 coeurs, une vitesse d’horloge de 3,3 GHz et un TDP pouvant atteindre 240 W. Tous les SoC de la série EPYC 7002 offrent pas moins de 128 voies PCIe Gen 4 et 32 ports SATA Gen 3, en plus de 4x USB 3.1 Gen 1 et d’interfaces bas débit telles que GPIO, I2C, LPC, SMBus, SPI et UART. Avec toutes ces caractéristiques, ils représentent le haut de gamme absolu pour la réalisation de serveurs périphériques pour lesquels on ne saurait jamais avoir trop de mémoire ou trop de performances.

Les processeurs AMD EPYC Embedded de la série 7001 commencent également à partir de 8 coeurs et progressent en 14 étapes jusqu’à 32 coeurs sur le 7601. Ils sont également dotés de 128 voies PCIe et de 32 ports SATA Gen 3, de 4 ports USB 3.1 Gen 1 et d’interfaces bas débit telles que GPIO, I2C, LPC, SMBus, SPI et UART. Avec un TDP compris entre 120 W et 180 W, leurs besoins en refroidissement sont beaucoup plus modestes que ceux de la série 7002.

Lorsqu’il s’agit d’environnements extrêmement difficiles ou de plage de température étendue entre -40°C et 85°C, les processeurs AMD EPYC Embedded 3000 sont le premier choix. Avec jusqu’à 16 coeurs Zen haute performance et des E/S flexibles comprenant jusqu’à 64 voies PCIe Gen 3, 8 x 10Gb Ethernet et 16x ports SATA, ils offrent une combinaison idéale de performance et de résilience pour les projets embarqués.